Revisión de ransomware: noviembre de 2023

Revisión de ransomware: noviembre de 2023

Este artículo se basa en una investigación de Marcelo Rivero, especialista en ransomware de Malwarebytes, que monitorea la información publicada por bandas de ransomware en sus sitios Dark Web. En este informe, los “ataques conocidos” son aquellos en los que la víctima no pagó un rescate. Esto proporciona la mejor imagen general de la actividad del ransomware, pero el número real de ataques es mucho mayor.

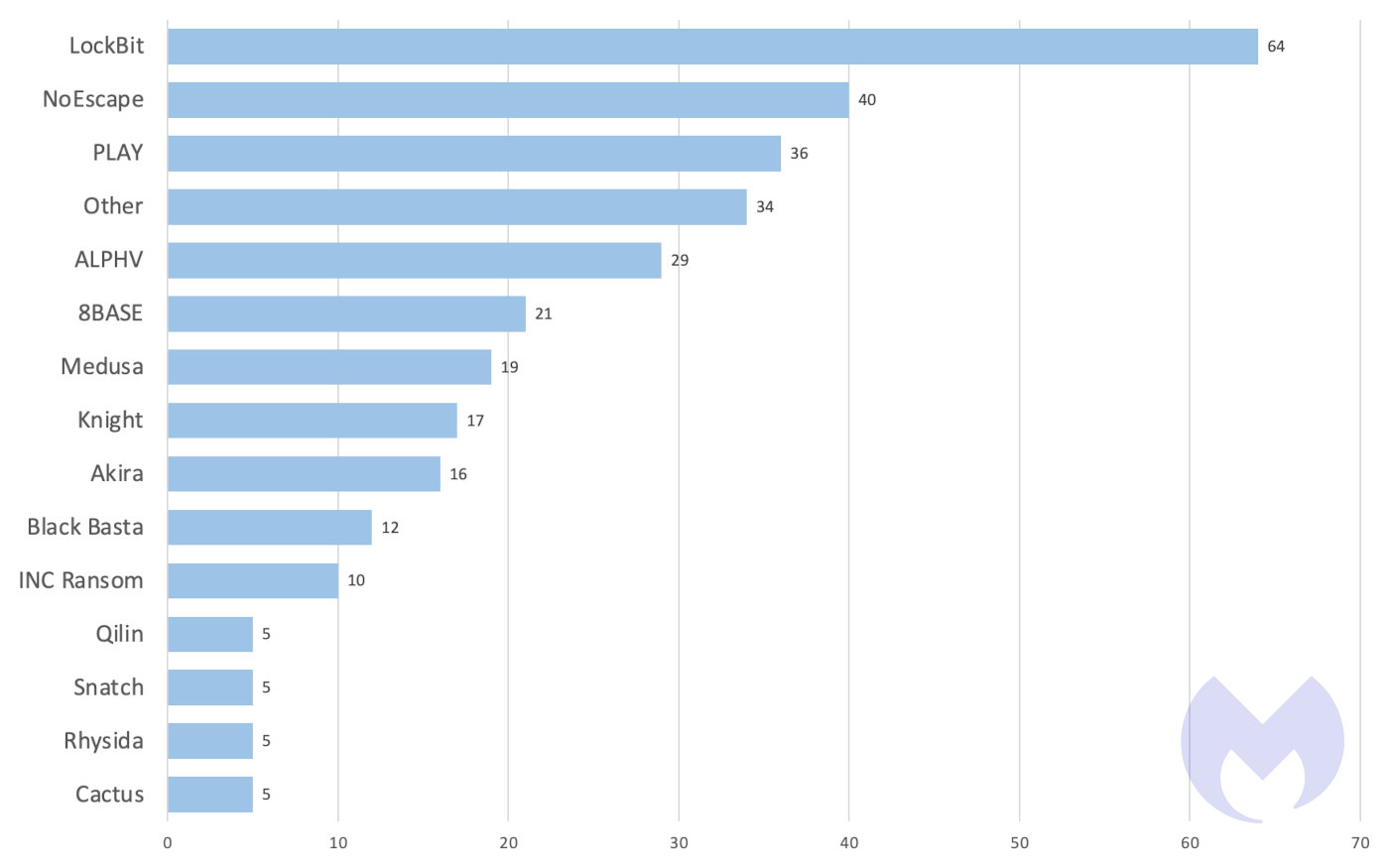

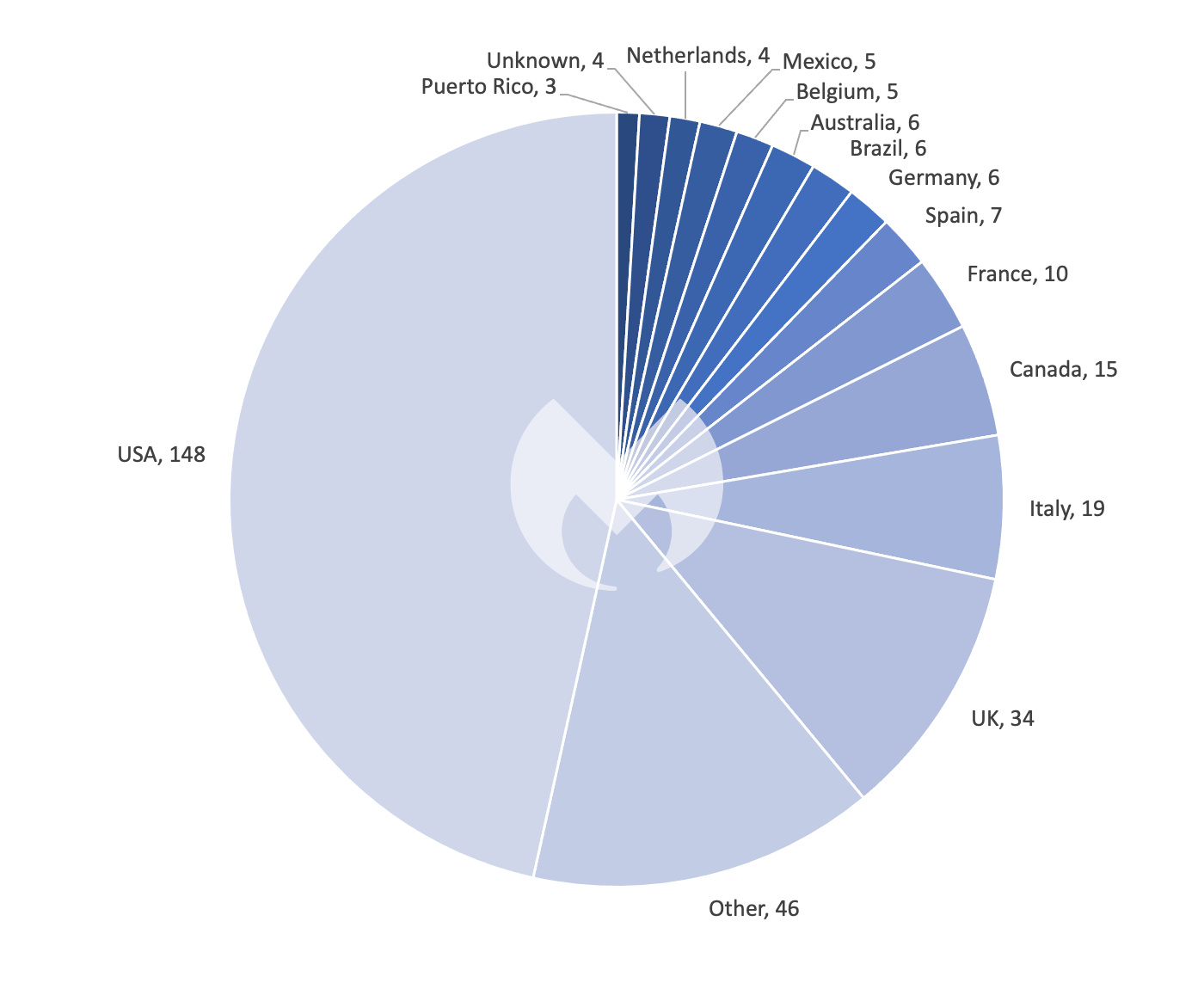

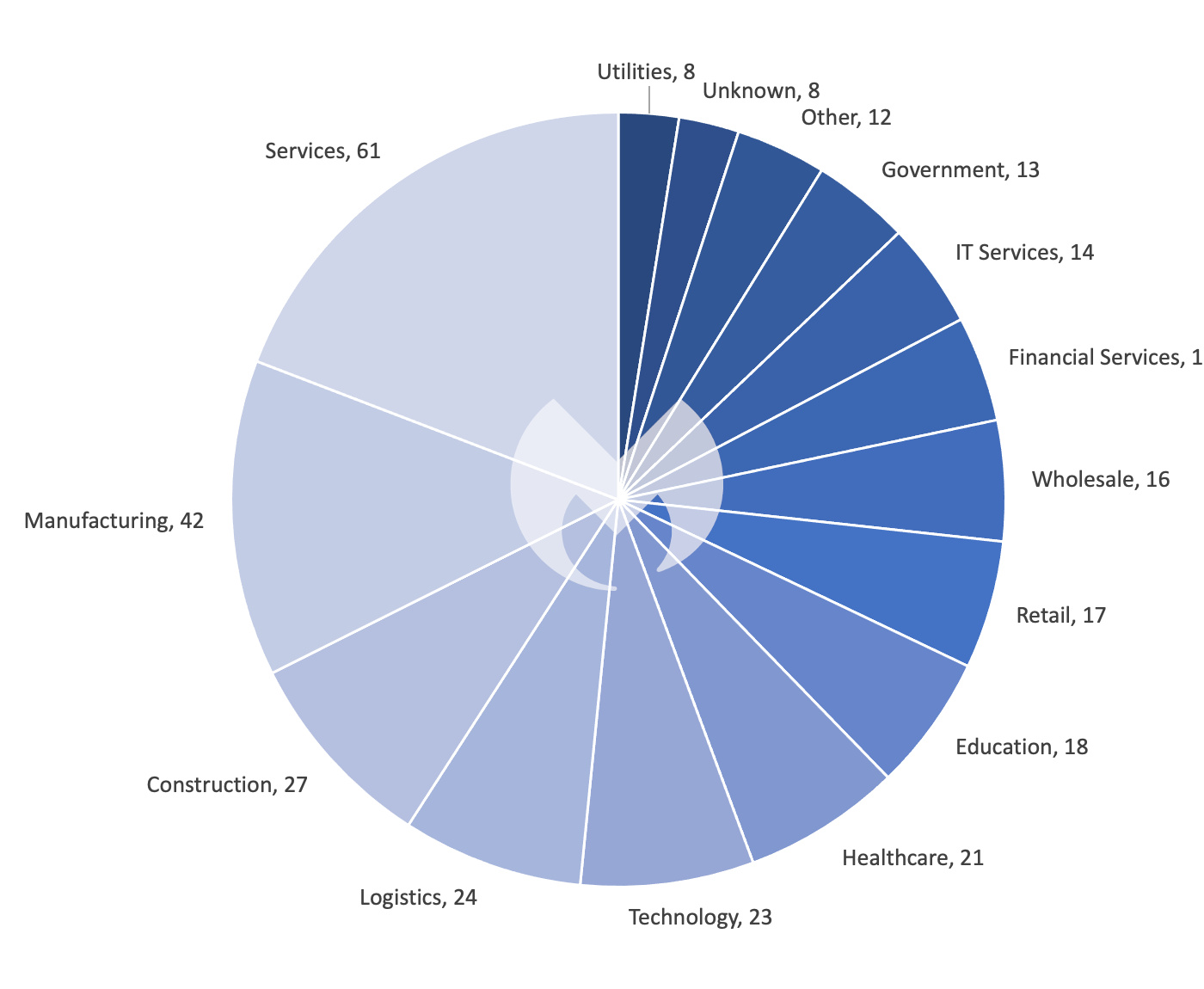

En octubre, se publicaron 318 nuevas víctimas en sitios de fuga de ransomware. Las principales pandillas activas fueron LockBit (64), NoEscape (40) y PLAY (36). Las principales historias del mes incluyeron el desmantelamiento de varios grupos de alto perfil, incluido el presunto atacante de Sony Systems, RansomedVC, nuevos datos que arrojan luz sobre el sesgo de Cl0p en el sector educativo y una inmersión profunda que revela el peligro del grupo detrás de los infames ataques a casinos de septiembre.

El mes pasado, tres importantes grupos de ransomware (RansomedVC, Ragnar y Trigona) fueron clausurados, los dos primeros por las fuerzas del orden y el tercero por hacktivistas ucranianos. Profundicemos en RansomedVC, un grupo que irrumpió en escena en agosto y rápidamente ganó notoriedad por supuestamente violar varias empresas conocidas. A finales de octubre, se vio en Telegram al principal hacker detrás del grupo intentando vender la operación. Apenas unos días después, la cuenta anunció que estaba “poniendo fin” al grupo después de enterarse de que seis de sus afiliados podrían haber sido arrestados. El grupo había publicado 42 víctimas en su sitio de filtración en el momento de su eliminación.

Si bien las autoridades aún no han confirmado los arrestos de RansomedVC, no ocurre lo mismo con el grupo RagnarLocker, que Europol y Eurojust anunciaron que habían desmantelado el mes pasado. RagnarLocker comenzó en 2019 y fue responsable de numerosos ataques de alto perfil contra municipios e infraestructuras críticas en todo el mundo. En el momento de la acción de eliminación, el grupo había publicado un total de 42 víctimas en su sitio de filtración.

La desaparición de Trigona, por otro lado, no fue a manos de investigadores sino de activistas, lo que destaca el impacto que las luchas geopolíticas más amplias pueden tener en el panorama del ransomware. A mediados de octubre, la Alianza Cibernética Ucraniana (UCA) violó el servidor de Trigona Confluence y eliminó y desfiguró por completo sus sitios. Formada alrededor de 2016 para defender el ciberespacio de Ucrania contra la interferencia rusa, la UCA utilizó un exploit público para CVE-2023-22515 para obtener acceso a la infraestructura de Trigona. Trigona es responsable de al menos 30 ataques en varios sectores desde que surgió por primera vez en octubre de 2022.

En otras noticias de octubre, Resilience, una compañía de seguros cibernéticos, informó que el 48% de todas las víctimas de ciberataques de MOVEit en su base de clientes durante el primer semestre de 2023 pertenecían al sector educativo. Esto sugiere una posible preferencia de orientación de la campaña Cl0p hacia las instituciones educativas. Sin embargo, es posible que esta cifra no represente plenamente la situación.

Por ejemplo, si Resilience tiene una mayor proporción de clientes en el sector educativo, podría sesgar los datos hacia ese sector. Por otro lado, los datos de Malwarebytes indican que, si bien el sector educativo comprende sólo el 3% de todos los hosts de MOVEit, representa el 6% de las víctimas. Sin embargo, es probable que esta tendencia no se deba a un enfoque deliberado por parte de Cl0p, cuyos ataques fueron de alcance más oportunista, sino más bien a que los sectores educativos a menudo tienen menos recursos para abordar rápidamente vulnerabilidades como las de MOVEit. Por tanto, el sesgo observado es más circunstancial que intencional. En cualquier caso, dado que el sector educativo depende con frecuencia de aplicaciones de terceros como MOVEit, el impacto de las actividades de Cl0p sirve como un claro recordatorio para que estas instituciones adopten las mejores prácticas sólidas de seguridad de terceros.

La profunda inmersión de Microsoft en Scattered Spider el mes pasado arrojó nueva luz sobre la banda de ransomware relativamente nueva, aunque peligrosa, que apareció en los titulares en septiembre por atacar a MGM Resorts y Caesar Entertainment . Para los equipos de seguridad pequeños, uno de los hallazgos más importantes sobre el grupo es el uso de técnicas Living Of The Land (LOTL) para evitar la detección : Scattered Spider emplea herramientas cotidianas como PowerShell para el reconocimiento y altera sigilosamente la configuración de la red para eludir las medidas de seguridad. También explotan a los proveedores de identidad y modifican los sistemas de seguridad, combinando sus actividades maliciosas con las operaciones normales de la red.

Con el éxito de grupos como Scattered Spider que dependen cada vez más de los ataques LOTL, es vital que los defensores se concentren en detectar actividades anómalas dentro de herramientas y configuraciones de red legítimas. Fortalecer las capacidades de monitoreo y análisis puede ayudar a identificar y contrarrestar las técnicas sutiles y sofisticadas empleadas por estas bandas de ransomware.

Sobre el autor