En lo que parece ser un nuevo giro en el tema del ransomware, el notorio grupo de ransomware ALPHV/BlackCat ha presentado una queja ante la Comisión de Bolsa y Valores de EE. UU. (SEC) sobre la empresa de software MeridianLink.

ALPHV es uno de los operadores de ransomware como servicio (RaaS) más activos y aparece periódicamente en nuestras revisiones mensuales de ransomware . MeridianLink ofrece “soluciones de préstamos digitales” a bancos, cooperativas de crédito, fintechs y otras instituciones financieras.

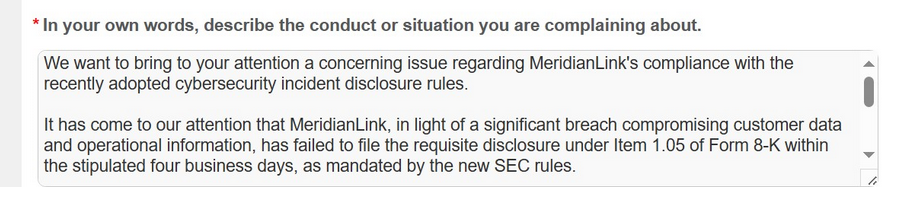

Desde el 5 de septiembre de 2023, la SEC ha exigido a las empresas públicas que revelen en un plazo de cuatro días todas las violaciones de ciberseguridad que podrían afectar sus resultados. Aparentemente ALPHV está al tanto de las nuevas reglas y en esta captura de pantalla del formulario de queja de la SEC escribió:

“Queremos llamar su atención sobre un tema preocupante relacionado con el cumplimiento por parte de MeridianLink de las reglas de divulgación de incidentes de ciberseguridad adoptadas recientemente.

Nos ha llamado la atención que MeridianLink, a la luz de una violación significativa que compromete los datos del cliente y la información operativa, no ha presentado la divulgación requerida según el Artículo 1.05 del Formulario 8-K dentro de los cuatro días hábiles estipulados, según lo dispuesto por la nueva SEC. normas.»

El artículo al que se hace referencia (Formulario 8-K, artículo 1.05) establece:

“Los solicitantes de registro deben revelar cualquier incidente de ciberseguridad que experimenten y que se determine que es material, y describir los aspectos materiales de su:

– Naturaleza, alcance y oportunidad; y

– Impacto o impacto razonablemente probable.

Se debe presentar un Formulario 8-K del Artículo 1.05 dentro de los cuatro días hábiles posteriores a la determinación de que un incidente fue importante. Un solicitante de registro puede retrasar la presentación como se describe a continuación, si el Fiscal General de los Estados Unidos (“Fiscal General”) determina que la divulgación inmediata representaría un riesgo sustancial para la seguridad nacional o pública.

Los registrantes deben modificar un Formulario 8-K del Artículo 1.05 anterior para revelar cualquier información solicitada en el Artículo 1.05(a) que no se determinó o no estaba disponible en el momento de la presentación inicial del Formulario 8-K. “

Como puede ver, existen posibles excepciones y, por lo que sabemos, la investigación sobre la naturaleza y la gravedad de la violación de datos aún está en curso. O lejos de ser tan material como ALPHV quiere hacernos creer.

En una declaración a databreaches.net MeridianLink dijo:

“Salvaguardar la información de nuestros clientes y socios es algo que nos tomamos en serio. MeridianLink identificó recientemente un incidente de ciberseguridad que tuvo lugar el 10 de noviembre. Al descubrirlo ese mismo día, actuamos de inmediato para contener la amenaza y contratamos a un equipo de expertos externos para investigar el incidente. Según nuestra investigación hasta la fecha, no hemos identificado evidencia de acceso no autorizado a nuestras plataformas de producción y el incidente ha causado una interrupción mínima del negocio.

No tenemos más detalles que ofrecer actualmente, ya que nuestra investigación está en curso”.

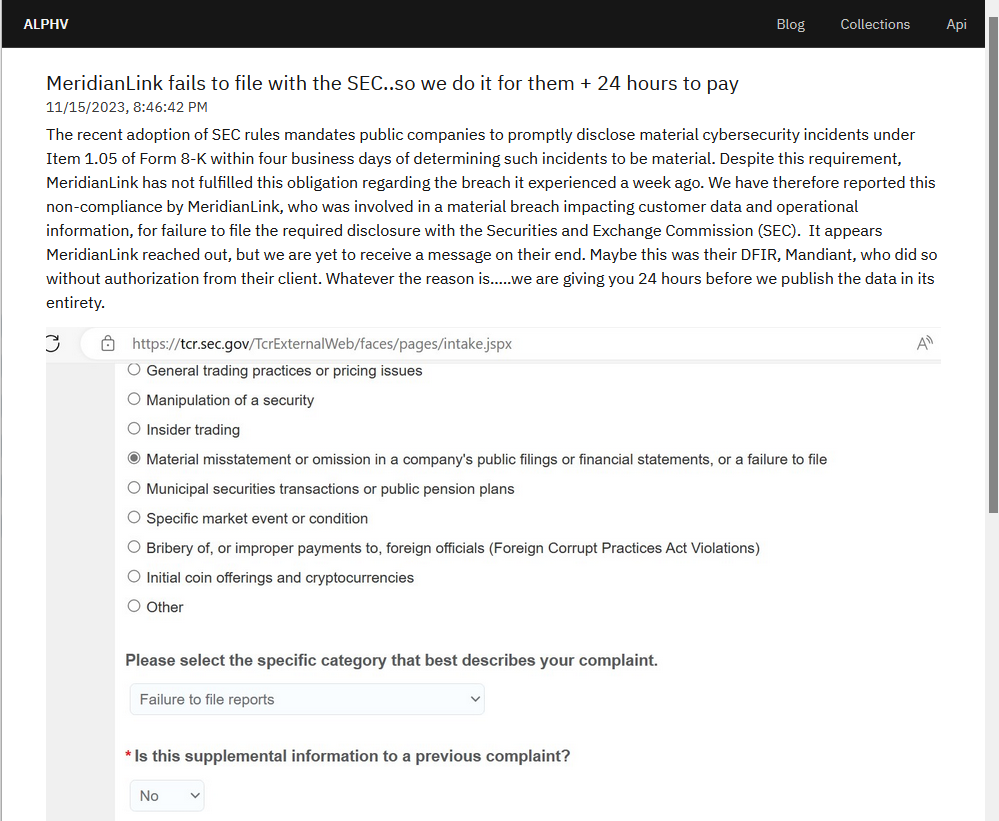

Al parecer, a los operadores de ransomware les gusta fingir que lo que están haciendo es su deber cívico. Este mosaico está publicado en la página de inicio del sitio de filtraciones de la pandilla.

Al hacer clic, encontramos la captura de pantalla del formulario y una declaración no explicativa de por qué completaron el formulario.

“A pesar de este requisito, MeridianLink no ha cumplido con esta obligación respecto al incumplimiento que experimentó hace una semana. Por lo tanto, hemos informado este incumplimiento por parte de MeridianLink, quien estuvo involucrado en una violación material que afectó los datos del cliente y la información operativa, por no presentar la divulgación requerida ante la Comisión de Bolsa y Valores (SEC). Parece que MeridianLink se comunicó, pero aún no hemos recibido un mensaje de su parte. Quizás fue su DFIR, Mandiant, quien lo hizo sin autorización de su cliente. Cualquiera que sea el motivo… le damos 24 horas antes de publicar los datos en su totalidad”.

Cualquiera que sea la razón detrás de la aparente decisión de MeridianLink de no reportar el ciberincidente (todavía), la acción tomada por ALPHV ciertamente es algo que no hemos visto antes. Puede ser una advertencia o un intento de obtener una influencia adicional. Sabiendo lo difícil que puede ser determinar el alcance de un ciberataque en tan solo unos días, podemos esperar que esto suceda con más frecuencia.

Cómo evitar el ransomware

- Bloquear formas comunes de entrada. Cree un plan para reparar rápidamente las vulnerabilidades en los sistemas conectados a Internet; y deshabilite o refuerce el acceso remoto como RDP y VPN.

- Prevenir intrusiones. Detenga las amenazas temprano, antes de que puedan infiltrarse o infectar sus puntos finales. Utilice software de seguridad para endpoints que pueda prevenir exploits y malware utilizados para distribuir ransomware.

- Detectar intrusiones. Haga más difícil para los intrusos operar dentro de su organización segmentando las redes y asignando derechos de acceso con prudencia. Utilice EDR o MDR para detectar actividad inusual antes de que ocurra un ataque.

- Detenga el cifrado malicioso. Implemente software de detección y respuesta de endpoints como Malwarebytes EDR , que utiliza múltiples técnicas de detección diferentes para identificar ransomware y reversión de ransomware para restaurar archivos del sistema dañados.

- Cree copias de seguridad fuera del sitio y fuera de línea. Mantenga las copias de seguridad fuera del sitio y fuera del alcance de los atacantes. Pruébelos periódicamente para asegurarse de que puede restaurar rápidamente las funciones comerciales esenciales.

- No te dejes atacar dos veces. Una vez que haya aislado el brote y haya detenido el primer ataque, debe eliminar todo rastro de los atacantes, su malware, sus herramientas y sus métodos de entrada, para evitar ser atacado nuevamente.

Sobre el autor